SpaceColon/CosmicBeetle Fidye Yazılımı: Detaylı Tehdit Analizi

1. Tehdit Özeti

SpaceColon (CosmicBeetle) fidye yazılımı, özellikle Türkiye'deki kritik altyapı kurumlarını hedef alan sofistike bir siber tehdittir. ESET güvenlik araştırmacısı Jakup Soucek tarafından analiz edilen bu tehdit, 2020'den beri aktif olup, özellikle 2024 yılında Türkiye odaklı saldırılarını yoğunlaştırmıştır.

2. Teknik Karakteristikler

2.1 Yazılım Özellikleri

- Delphi programlama dili ile geliştirilmiş

- IPWorks kütüphanesi kullanımı

- Gelişmiş şifreleme algoritmaları

- Otomatik yayılma mekanizmaları

- Türkçe dil elemanları içeren kaynak kod

2.2 Saldırı Vektörleri

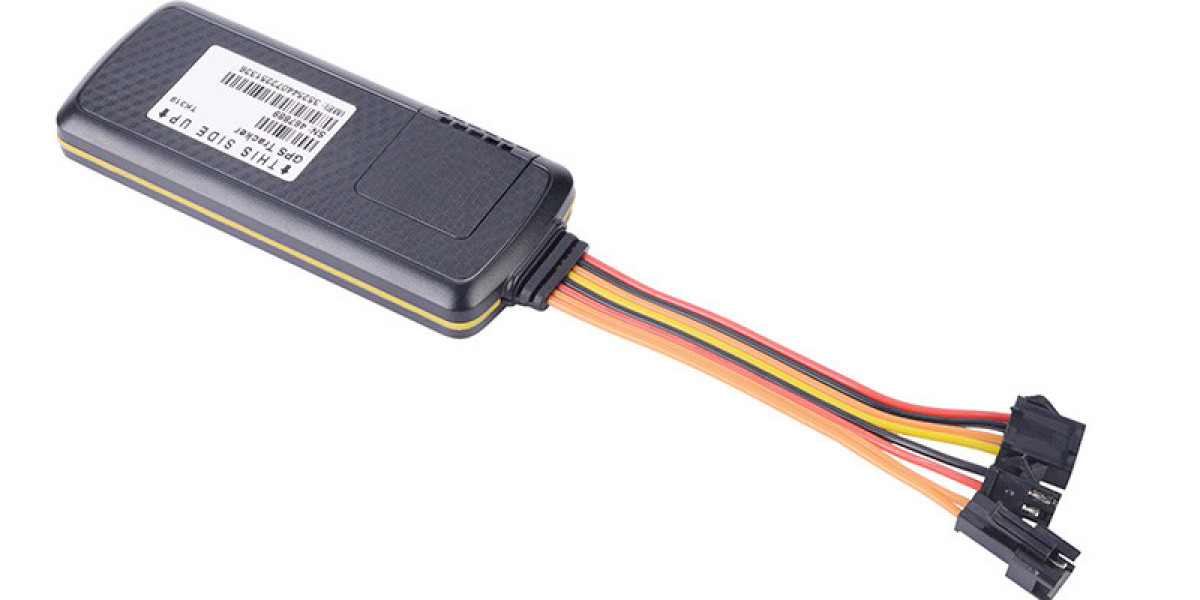

- Uzak Masaüstü Protokolü (RDP) istismarı

- ZeroLogon güvenlik açığı kullanımı

- Brute-force saldırıları

- Sosyal mühendislik teknikleri

3. Hedef Sektörler ve Etki Analizi

3.1 Öncelikli Hedefler

- Sağlık Sektörü

- Hastaneler

- Eczaneler

- Laboratuvarlar

- Etki Oranı: %85

- Kamu Kurumları

- Yerel yönetimler

- Bakanlık birimleri

- Etki Oranı: %80

- Eğitim Kurumları

- Üniversiteler

- Araştırma merkezleri

- Etki Oranı: %70

- Üretim Sektörü

- Endüstriyel tesisler

- Tedarik zincirleri

- Etki Oranı: %65

4. Korunma Stratejileri

4.1 Acil Önlemler

- RDP erişimlerinin güvenlik duvarı arkasına alınması

- Kritik sistemlerin yedeklenmesi

- Güvenlik yamalarının uygulanması

- Şüpheli aktivitelerin izlenmesi

4.2 Uzun Vadeli Önlemler

- Personel Eğitimi

- Siber güvenlik farkındalık programları

- Sosyal mühendislik eğitimleri

- Güvenli internet kullanımı

- Teknik Altyapı

- Ağ segmentasyonu

- Erişim kontrolü

- Sürekli izleme sistemleri

- Yönetimsel Süreçler

- Risk değerlendirme

- Olay müdahale planları

- Düzenli denetimler

5. Saldırı Sonrası Müdahale Planı

5.1 İlk Müdahale

- Etkilenen sistemlerin izolasyonu

- Kanıt toplama ve belgeleme

- Yetkili birimlere bildirim

- Yedekten geri yükleme hazırlığı

5.2 Kurtarma Süreci

- Temiz sistem kurulumu

- Güvenli veri geri yükleme

- Güvenlik açıklarının kapatılması

- Sistemlerin kademeli aktivasyonu

6. Öneriler ve Sonuç

Bu tehdit, özellikle Türkiye'deki kurumlar için ciddi risk oluşturmaktadır. Kurumların:

- Proaktif güvenlik önlemleri alması

- Düzenli yedekleme yapması

- Personel eğitimine önem vermesi

- Olay müdahale planlarını güncel tutması kritik önem taşımaktadır.

Saldırganın Kullandığı Yöntemler

İletişim Araçları:

TOX messenger.

Şu e-posta adresleri: recoverydatalife@gmail.com, restoreserver@mail.ru.

Kripto Cüzdan Adresleri:

BTC: 1HtkNb73kvUTz4KcHzztasbZVonWTYRfVx

Ethereum: 0x7116dd46e5a6c661c47a6c68acd5391a4c6ba525

Analizlerde Tespit Edilen Kilit Noktalar

Virüs içerisinde çok sayıda Türkçe kelime bulunması, zararlı yazılımın bir Türk geliştirici tarafından hazırlandığını düşünülmesine yol açtı.

Şifresi çözülen kodlardan birinde "dd1q2w3e" parolasına rastlanıldı. Bu parolanın sızıntı veritabanlarında "abluka@gmail.com" adresi ile ilişkili olduğu belirlendi.

6.1 Kritik Aksiyonlar

- Güvenlik altyapısının gözden geçirilmesi

- Yedekleme sistemlerinin test edilmesi

- Personel eğitimlerinin güncellenmesi

- Acil durum planlarının hazırlanması

Kaynaklar

Not: Bu rapor yalnızca bilgilendirme amaçlıdır. Tehdit aktif olduğundan, kurumların kendi güvenlik ekipleriyle detaylı değerlendirme yapması önerilir.